Llegó el momento de la verdad: del nicho al uso potencialmente sistemático de la infraestructura de procedencia y autenticidad

Este blog fue escrito originalmente en inglés por Jacobo Castellanos.

Las especificaciones del C2PA ya fueron publicadas, lo que hace posible que cualquier herramienta o dispositivo agregue funciones que rastreen la fuente y el historial de los medios digitales. Si se adoptan ampliamente, las especificaciones podrían conducir a un uso sistemático de la infraestructura de procedencia y autenticidad destinada a abordar la desinformación y generar confianza en línea.

WITNESS ha influido en esta y otras iniciativas en una etapa temprana para empoderar a las voces críticas a nivel mundial y reforzar un marco de derechos humanos. Después de identificar y tratar de abordar los daños potenciales de esta creciente área de exploración tecnológica, WITNESS aboga por financiar y apoyar un ecosistema diverso de C2PA que satisfaga las necesidades de lxs usuarixs globales.

Constantemente se reafirman los argumentos a favor de mayores esfuerzos para hacer frente a la tormenta de desinformación, y de mejores formas de crear información confiable. Esto puede ser especialmente cierto para activistas y periodistas cívicxs de todo el mundo, muchxs de lxs cuales a menudo dependen para vivir de la integridad y veracidad de las imágenes que comparten de zonas de conflicto, comunidades marginadas y otros lugares amenazados por violaciones de derechos humanos.

Durante tres décadas, WITNESS ha estado ayudando a las comunidades que abogan por los derechos humanos para crear información confiable, protegerse contra el uso indebido de su contenido y desafiar la desinformación dirigida a grupos y personas en riesgo. Una de las estrategias que hemos identificado para catalizar esto es construir formas más sólidas de rastrear si las imágenes, el video y el audio han sido manipulados, mal contextualizados o editados, y si es así, cuándo y por quién. Estas estructuras y herramientas digitales y físicas que permiten rastrear colectivamente la fuente y la historia de los multimedios conforman lo que ahora se conoce como infraestructura de procedencia y autenticidad. WITNESS ha sido parte de esta creciente área de exploración para abogar por sistemas que empoderen a las voces críticas y reflejen las preocupaciones por los derechos humanos y la privacidad.

Nuestro trabajo se ha basado en la colaboración en herramientas como ProofMode con The Guardian Project y, más tarde, en nuestro informe “Ticks or It Didn’t Happen” que señaló catorce problemas clave que deben tenerse en cuenta en una etapa temprana del desarrollo de esta infraestructura (en lugar de intentar arreglarlo en una etapa posterior). Puedes encontrar un resumen de estos temas clave en nuestro blog y serie de videos Tracing Trust.

A medida que pasamos de la infraestructura de autenticidad de nicho y opt-in a esfuerzos más generalizados impulsados por gobiernos, plataformas y demanda pública, WITNESS busca influir en estas iniciativas en una etapa temprana. En nuestra participación en la Iniciativa de Autenticidad del Contenido, abogamos con éxito por perspectivas de derechos humanos impulsadas a nivel mundial y experiencias prácticas que se reflejen en su marco y acciones, y más recientemente, en la Coalición para la Procedencia y Autenticidad del Contenido (C2PA), hemos co-presidido el Grupo de Trabajo sobre Amenazas y Daños para evaluar las especificaciones técnicas propuestas en cuanto a su potencial para ser mal utilizadas y causar daños. Puedes leer más sobre nuestro trabajo en C2PA aquí.

Las especificaciones técnicas de C2PA para la infraestructura de procedencia y autenticidad

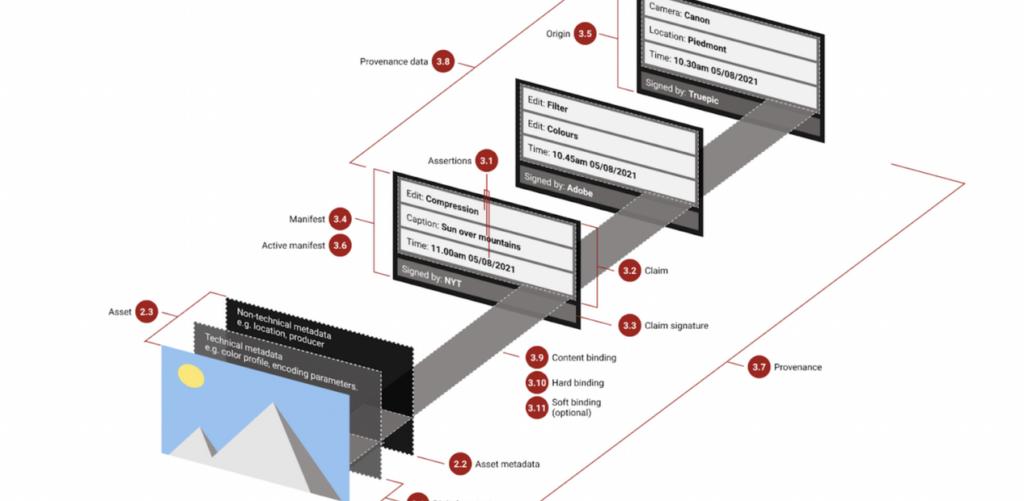

La versión 1.0 de las Especificaciones Técnicas del C2PA han sido publicadas a diciembre del año pasado. Estas especificaciones son abiertas, por lo que pueden incluirse fácilmente en cualquier herramienta o dispositivo que cree o procese medios digitales. Dentro de un ecosistema habilitado para C2PA, esto significa que la información de procedencia se puede rastrear desde el momento en que se captura una imagen, video o audio (y más adelante, potencialmente, documentos), hasta que el contenido se publica y se consume.

Esto podría ayudar a activistas o periodistas, por ejemplo, a ofrecer imágenes o videos más confiables de las violaciones de los derechos humanos. Imagina que una persona defensora de derechos humanos captura imágenes de un crimen de guerra con una cámara habilitada para C2PA. La información de procedencia ofrecería señales verificables para sugerir que se trata de un video “en bruto”, sin editar. Luego, con un software de edición habilitado para C2PA, la información confidencial, como los rostros de las personas que aparecen en el video, puede difuminarse, dejando un rastro de lo que se hizo en el archivo multimedia y lo que no. Finalmente, una herramienta de publicación habilitada para C2PA permitiría a las personas espectadoras rastrear la fuente y el historial de este activo para determinar si creen en él o no.

Imagen 1: arquitectura y flujo de trabajo C2PA

Las especificaciones técnicas de C2PA son un impulso que se aleja de las herramientas de nicho, como ProofMode, iniciadas por personas defensoras de derechos humanos, hacia mecanismos más generalizados y estandarizados para rastrear la fuente y la historia de los activos digitales. Este movimiento hacia un uso potencialmente sistemático de la infraestructura de procedencia y autenticidad brinda oportunidades para crear herramientas que operen en los flujos de trabajo de las personas defensoras de los derechos humanos o de periodistas cívicos. Sin embargo, también conlleva preocupaciones sobre la privacidad, la seguridad y la accesibilidad, así como preguntas más amplias sobre su impacto en las personas y comunidades que corren mayor riesgo por estas tecnologías.

Es importante señalar que estas consideraciones se han reflejado en los Principios Rectores de la C2PA. Entre otros, estos principios establecen que las especificaciones de C2PA no determinan qué es verdadero o qué es falso, que las especificaciones deben respetar las preocupaciones de privacidad comunes de sus usuarixs, que deben tener en cuenta las necesidades de lxs usuarixs interesadxs en todo el mundo y que deben revisarse con un ojo crítico hacia el posible abuso y mal uso del marco.

A medida que estas especificaciones pasan de estar diseñadas y desarrolladas a implementarse realmente en herramientas y dispositivos, debemos tener en cuenta su potencial para abordar la desinformación y reforzar la credibilidad de los medios desde la primera línea, así como para ser mal utilizados, abusados o causar daño accidental.

Hacer las cosas bien: infraestructura de procedencia y autenticidad que funciona para todxs

La intervención temprana de WITNESS dentro de C2PA como copresidentes del Grupo de trabajo sobre amenazas y daños se ha centrado en una evaluación de daños y usos indebidos de las especificaciones para identificar daños potenciales y ayudar a desarrollar una estrategia para la prevención o mitigación de estos riesgos. La evaluación se basó en el trabajo y la experiencia anteriores de WITNESS, pero también en sesiones de retroalimentación internas y externas con personas con una amplia gama de experiencias vividas, prácticas y técnicas. Una descripción general del proceso se puede encontrar aquí.

Una de las áreas de preocupación que se ha planteado es la de la privacidad y el anonimato. Es imperativo que cualquier sistema de recopilación de datos tome las precauciones necesarias para protegerse contra cualquier divulgación intencional o inadvertida de información personal. Para las personas defensoras de derechos humanos y periodistas cívicxs que pueden ser particularmente vulnerables, especialmente en entornos legales y políticos adversos, es aún más importante que, ya a nivel de especificaciones, el diseño incluya todas y cada una de las características posibles que pueden usarse para proteger la confidencialidad de la información personal.

En esta versión 1.0, se han tomado medidas importantes para reflejar estas preocupaciones de privacidad y anonimato. Para empezar, se pueden usar identidades anónimas o seudónimos para firmar una declaración que contienen información de procedencia, y una función de redacción permite eliminar información confidencial de un reclamo después de que se haya generado. La guía de experiencia del usuarix también está disponible para que implementadorxs y usuarixs estén al tanto de las mejores prácticas, enfatizando la importancia de que personas creadoras de contenido retengan efectivamente el control de la información registrada, con especial atención a la identidad y el proceso de la persona creadora.

Otra preocupación que se ha hecho eco durante el proceso de evaluación es la del acceso. Si los manifiestos de C2PA se convierten en una fuente aceptada o incluso requerida para establecer confianza, ¿qué sucede con aquellxs que pueden, o prefieren, no usar herramientas habilitadas para C2PA? ¿Qué sucede con los medios cívicos, independientes o comunitarios, por ejemplo, si existen barreras financieras o técnicas para acceder al ecosistema C2PA?

Como un paso inicial para abordar los daños potenciales resultantes de la exclusión, las especificaciones de C2PA se han diseñado para no impedir implementaciones en dispositivos y sistemas operativos más antiguos, y también se está desarrollando una guía de implementaciones mínimas viables como alternativa para estos casos. Las especificaciones también están abiertas para que cualquiera las adopte, y utiliza bibliotecas de código abierto existentes en varios lenguajes de programación en una variedad de dispositivos y sistemas operativos/entornos.

Una lista de los daños potenciales identificados ya se ha comparado con las estrategias de mitigación existentes y potenciales, pero a medida que las especificaciones pasan de ser meras pautas a las herramientas utilizadas por millones de personas, necesitarán una adaptación continua para abordar estos y otros daños potenciales o reales que surjan de su mal uso o abuso, o de su uso previsto que resulte en un daño no intencional.

Mirando hacia el futuro: desde las especificaciones técnicas hasta las herramientas utilizadas por millones

Se han identificado áreas que requieren esfuerzos adicionales para evitar y mitigar daños potenciales. El certificado X.509, por ejemplo, necesario para firmar certificados C2PA, tiene un costo considerable. La alternativa existente es autofirmar una declaración de procedencia que puede ser menos creíble, ya que el certificado no se verifica de forma independiente y puede ser inaccesible para aquellxs que no tienen los conocimientos técnicos para generar sus propios certificados.

Más allá del alcance inmediato de las especificaciones, gran parte del trabajo ahora se centrará en las herramientas y la tecnología que se construye alrededor de C2PA. A pesar de todas las precauciones, las implementaciones aún pueden, por ejemplo, optar por exigir que se adjunten identificadorxs individuales a las declaraciones de procedencia. Esto es particularmente preocupante en países que no controlan la vigilancia y el control del gobierno, y donde activistas, periodistas y opositores políticos ya son vulnerables a la falta de privacidad y anonimato.

En términos más generales, existen dudas sobre la experiencia de las personas usuarias con herramientas y dispositivos habilitados para C2PA, y si podrán retener el control de su información de manera efectiva. Es posible que estas y otras preguntas deban examinarse con más detalle antes, o si, las plataformas de redes sociales lo incluyen en su sistema, donde millones de personas viven e interactúan entre sí y con un ecosistema más amplio de empresas, gobiernos y actores potencialmente maliciosos.

En el futuro, WITNESS aboga por financiar y apoyar un ecosistema C2PA diverso que satisfaga las necesidades de las personas usuarias globales, en particular las de personas defensoras, periodistas cívicxs y otras que luchan por un cambio positivo en el mundo. También estamos trabajando en una evaluación continua de daños y usos indebidos que incluye aportes de personas de todo el mundo y rechazamos las iniciativas legislativas y políticas que abusan de las especificaciones.